ClickFix amplía su estrategia hostil: ataques automatizados con códigos maliciosos via videotutoriales ahora disponibles para Mac.

En el 10 de noviembre, distintas voces de la ciberseguridad han lanzado una alerta sobre la creciente sofisticación de los ataques conocidos como ClickFix. Estos ataques, que utilizan videos como parte de su estrategia, han comenzado a extenderse a sistemas MacOS, facilitando así la instalación de malware. Lo más insidioso es que ahora este código malicioso puede ser copiado automáticamente sin la intervención del usuario.

Los ataques ClickFix requieren que las víctimas activen el proceso, siendo engañadas a través de ingeniosas técnicas de ingeniería social. A través de la manipulación, los atacantes logran que el usuario copie y pegue un código perjudicial que, una vez ejecutado, tiene como objetivo robar información importante y confidencial del ordenador de la víctima.

Una de las herramientas más comunes utilizadas por los cibercriminales para llevar a cabo estos ataques es el formato de video tutorial. Estos videos a menudo prometen acceso a servicios de pago, tales como Windows 365 o Netflix, y han sido particularmente efectivos en plataformas como TikTok, donde su propagación ha sido notable.

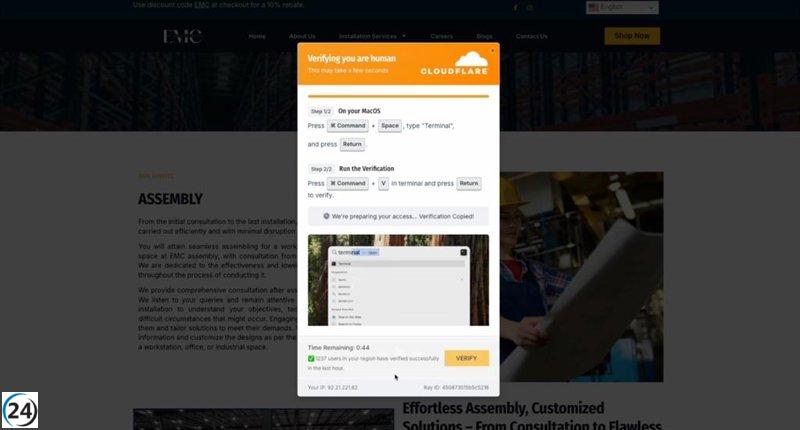

Recientemente, la firma de ciberseguridad Push Security ha informado de un aumento alarmante en estos ataques, los cuales utilizan Cloudflare, un conocido proveedor de servicios en la nube, como fachada para engañar a los usuarios. Esto crea una falsa sensación de seguridad, ya que el intermediario parece legítimo desde el punto de vista del usuario común.

Una de las tácticas más inquietantes de esta nueva campaña es la creación de lo que se presenta como una prueba para detectar 'bots'. Esta trampa incluye un temporizador y un contador que indica cuántas personas han sido "verificadas", junto con un video instructivo que guía a las víctimas en los pasos necesarios para realizar su propia verificación.

Entre las innovaciones de esta nueva modalidad de ClickFix se encuentra el soporte para múltiples plataformas, incluyendo instrucciones para usuarios de MacOS, así como la funcionalidad de copiar automáticamente el código malicioso al portapapeles del usuario.

Push Security ha destacado que la búsqueda en Google es el principal medio de difusión de los ataques ClickFix, ya que los cibercriminales manipulan los resultados y emplean publicidad engañosa para hacer que parezcan legítimos. De esta manera, las víctimas son dirigidas a ventanas de verificación fraudulentas sin siquiera sospecharlo.

Esta técnica evita la detección a través de correos electrónicos o la seguridad de los navegadores, ya que el código malicioso se conserva en el portapapeles del usuario en un entorno que ellos consideran seguro. La firma de seguridad subraya que las páginas web de ClickFix están aumentando en sofisticación, lo que incrementa las posibilidades de que más personas caigan en estas trampas de ingeniería social. Un informe de Microsoft sobre Defensa Digital de 2025 indica que los ataques de ClickFix representaron el 47 por ciento de los incidentes de seguridad ocurridos el año pasado.

Tags:

Categoría:

Newsletter

Entérate de las últimas noticias cómodamente desde tu mail.